DDOS流量攻击分很多种,其中Slowloris攻击属于比较典型的一种攻击,slowloris、

slow http post、slow read attack,三种攻击方式,简单来说这种攻击当大家在麦当劳点

餐的时候,最前面点餐的那个人点了一个汉堡,然后他还准备点其他东西,但是又一直不说

要啥,就一直霸站着收银台导致后面的客人无法点餐,如果德克士的每个收银台都被这样的

客人霸占着,那么最后就会导致麦当劳无法做生意了,也就造成了DDOS。

DDOS-Slowloris流量攻击原理

一、通常一般服务器的并发连接池数并不多,当攻击者连续不间断的建立连接并占满服务器

的连接池资源之后,网站服务器就不能为正常用户提供访问服务,继而达到DDOS流量攻击效

果。Sine安全公司是一家专注于:服务器安全、网站安全、网站安全检测、网站漏洞修复,渗透

测试,安全服务于一体的网络安全服务提供商。

测试,安全服务于一体的网络安全服务提供商。

二、DDOS-Slowloris也称为slow headers,是通过耗尽网站服务器的并发连接池来达到攻击

目的的一种DDOS流量攻击方式,Slowloris属于是应用层方面的攻击。

三、正常情况下当访客和服务器进行通信时,访客发送的header请求头信息的结尾应该

是"0d0a0d0a"。但是如果启用Slowloris这种模式则只会发送"0d0a",而HTTP协议默认在服务

器接收到全部信息之后才会开始处理,如果始终没有接收到完整的request信息那么网站服务

器会为其保留连接池并持续等待后续信息直到连接超时。

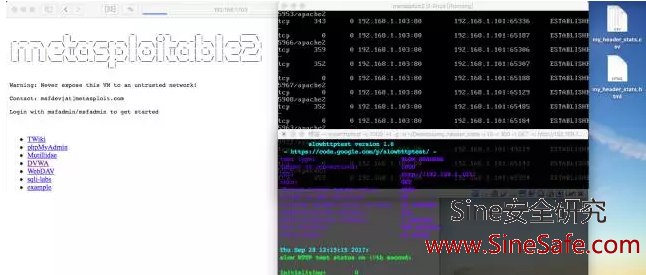

DDOS-Slowloris流量攻击实战演练

攻击环境准备:

Mac端的Slowhttptest

靶机metasploitable 2.0 IP=192.168.1.103

流量攻击实战演示:

ulimit -n 1024 && slowhttptest -c 1000 -H -g -o

/Users/apple1/Desktop/my_header_stats -i 10 -r 100 -t GET -u

https://host.example.com/index.html -x 24 -p 3

参数解释:

[ ulimit -n 1024 ] 指定同一时间能并发打开的文件数为 1024;

[ -c 1000 ] 指定测试过程中与目标建立的连接数为1000;

[ -H ] 指定开始SlowLoris攻击模式并发送未完成的HTTP请求;

[ -g -o my_header_stats ] 让Slowhttptest生成CSV和HTML的报告文件,并指定路径/文件

名 ;

[ -i 10 ] Specifies the interval between follow up data ;

[ -r 100 ] 指定连接速率为100/s ; [ -t GET ] 通过GET方式连接 ;

[ -u https://host.example.com/index.html ]指定URL;

[ -x 24 ] 启用慢速读取测试;

[ -p 3 ] 官方:在判断服务器被DDOS之前,发送连接请求之后,等待HTTP response的时间

间隔为3S || 访客发送request请求3S内没接收到网站服务器的response就标志服务器被DDOS

Sine安全公司是一家专注于:服务器安全、网站安全、网站安全检测、网站漏洞修复,渗透测试,

安全服务于一体的网络安全服务提供商。

安全服务于一体的网络安全服务提供商。

DDOS流量攻击防护方案

1.如果Web服务器从相同的IP接收到数千个连接,同一个用户代理在短时间内请求相同的资源

,直接禁掉IP并且记录日志

2.定义最小传入数据速率,并删除比该速率慢的连接

3.将标题和消息体限制在最小的合理长度上。针对接受数据的每个资源,设置更严格的特定

于URL的限制。

4.设置合理的服务器连接超时时间。