izhancms是国内新兴的一款CMS系统,其开发的架构采用的是PHP语言+mysql数据库,

对外免费开源的一个程序,爱站CMS系统含有多套免费的漂亮模板,方便用户开发与设计,

后台的开发是目前国内比较简约,开放式的样式,关于网站的建设会让用户一看就明白是该如

何去建设网站。

SINE安全公司在对该爱站CMS系统进行安全检测,发现安全问题,存在高危的SQL注入漏洞,

以及网站前端的存储性XSS跨站漏洞,后台管理界面存在SQL注射漏洞,存在漏洞的网站版本

是:izhancms v2.1版本是目前官方最新的版本。针对以上检测出来的网站漏洞,在这里详细的

分析一下,以便官方尽快的修复漏洞。Sine安全公司是一家专注于:网站安全、服务器安全、

网站安全检测、网站漏洞修复,渗透测试,安全服务于一体的网络安全服务提供商。

以及网站前端的存储性XSS跨站漏洞,后台管理界面存在SQL注射漏洞,存在漏洞的网站版本

是:izhancms v2.1版本是目前官方最新的版本。针对以上检测出来的网站漏洞,在这里详细的

分析一下,以便官方尽快的修复漏洞。Sine安全公司是一家专注于:网站安全、服务器安全、

网站安全检测、网站漏洞修复,渗透测试,安全服务于一体的网络安全服务提供商。

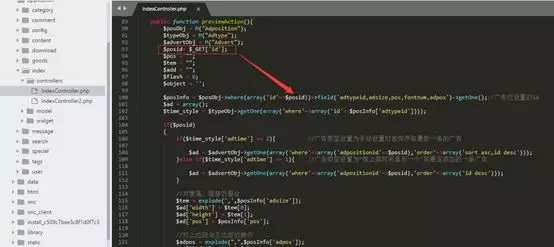

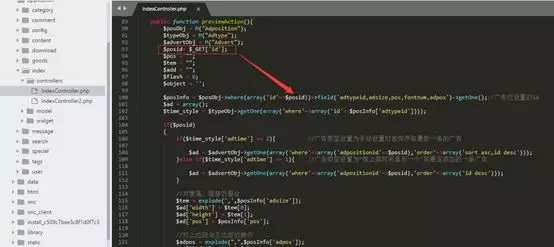

网站sql注入漏洞

SQL注入漏洞代码存在于application文件夹下的index目录里的indexcontroller.php 该php程序

文件的第80到108行里,我们来看下程序代码.如下图:

文件的第80到108行里,我们来看下程序代码.如下图:

从上面的代码里可以看到,出现sql注入漏洞的代码里的函数,是可以获取前端用户输入参数

的ID值,在传入该值的时候并没有做安全过滤,导致可以传入单引号,以及sql注入非法字符

串,并拼接到mysql数据库里进行数据库查询,数据库读写,被攻击者利用的话,可以获取网

站的管理员账号密码,以及会员的账号密码等重要的信息,那么该如何利用这个漏洞呢?

下面执行代码:

的ID值,在传入该值的时候并没有做安全过滤,导致可以传入单引号,以及sql注入非法字符

串,并拼接到mysql数据库里进行数据库查询,数据库读写,被攻击者利用的话,可以获取网

站的管理员账号密码,以及会员的账号密码等重要的信息,那么该如何利用这个漏洞呢?

下面执行代码:

http://izhancms/index/index/qrcodePreview?id=2/**/xor/**/if(substring (user(),1,1)='2',sleep

(8),0)-- 在浏览器里直接打开就可以看到出错信息,利用sql盲注来进行判断来获取相关的重

要信息。另一个SQL注射漏洞存在于application目录下的goods文件夹里的controllers文件

(8),0)-- 在浏览器里直接打开就可以看到出错信息,利用sql盲注来进行判断来获取相关的重

要信息。另一个SQL注射漏洞存在于application目录下的goods文件夹里的controllers文件

,该程序文件名是goodscontroller.php,我们来分析下代码:如下图:

该函数也是从前端用户输入参数的ID值里来获取参数,并直接传入到getlinkgoods这个函数

里进行数据库的查询,那么在传入的同时也是没有进行字符的安全过滤,导致可以掺杂SQL

注入语句到数据库中执行,导致SQL注射漏洞产生。利用该漏洞可以获取数据库的系统信息,

包括数据库版本,数据库的第三库,网站的根目录路径,网站的账号密码。Sine安全公司是

一家专注于:网站安全、服务器安全、网站安全检测、网站漏洞修复,渗透测试,安全服务于

一体的网络安全服务提供商。

里进行数据库的查询,那么在传入的同时也是没有进行字符的安全过滤,导致可以掺杂SQL

注入语句到数据库中执行,导致SQL注射漏洞产生。利用该漏洞可以获取数据库的系统信息,

包括数据库版本,数据库的第三库,网站的根目录路径,网站的账号密码。Sine安全公司是

一家专注于:网站安全、服务器安全、网站安全检测、网站漏洞修复,渗透测试,安全服务于

一体的网络安全服务提供商。

最后一处漏洞是网站前端的XSS跨站漏洞,在前端的意见与建议栏目里,提交留言666<script>

alert(/izhancms网站安全检测/)</script>,当提示留言成功后,管理员在后台查看的时候就会

弹出漏洞提示框,可以利用该漏洞进行获取管理员的cookies值,以及后台管理目录,攻击者

可以直接登录后台。严重的可导致利用后台管理员的权限上传脚本木马webshell,来控制整

个网站。

alert(/izhancms网站安全检测/)</script>,当提示留言成功后,管理员在后台查看的时候就会

弹出漏洞提示框,可以利用该漏洞进行获取管理员的cookies值,以及后台管理目录,攻击者

可以直接登录后台。严重的可导致利用后台管理员的权限上传脚本木马webshell,来控制整

个网站。