2018年1月1日,新的一年的第一天ECShop商城系统爆出存在前台SQL注入漏洞,

ECShop官方并没有及时修复此漏洞,目前影响版本最新版本3.6,以及ECShop2.7.3版本,

关于该漏洞的详情以及如何利用,下面来介绍一下:

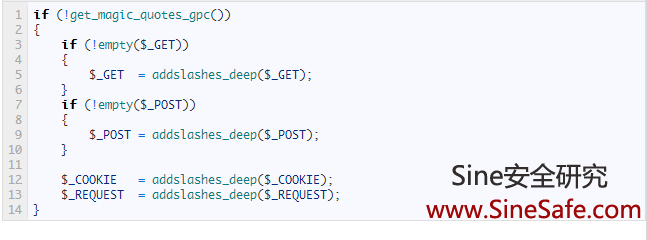

ECShop在处理安全过滤与转义的时候会对前端的所有输入参数进行安全转义,引用到的程序文件

是在/includes/init.php,我们来看下这段代码:如图1

是在/includes/init.php,我们来看下这段代码:如图1

PHP低版本的PHP.ini配置文件默认是开启gpc,在数据进行传输的时候,直接传入到addslashes_

deep函数里的设定好的参数值,会对传过来的数据进行安全过滤与转义,尤其当值是string的时候

会立即对其安全过滤,简单来说这基本上就是ECShop的全局话的安全过滤与转义。Sine安全公司

是一家专注于:网站安全、服务器安全、网站安全检测、网站漏洞修复,渗透测试,安全服务于一体

的网络安全服务提供商。

deep函数里的设定好的参数值,会对传过来的数据进行安全过滤与转义,尤其当值是string的时候

会立即对其安全过滤,简单来说这基本上就是ECShop的全局话的安全过滤与转义。Sine安全公司

是一家专注于:网站安全、服务器安全、网站安全检测、网站漏洞修复,渗透测试,安全服务于一体

的网络安全服务提供商。

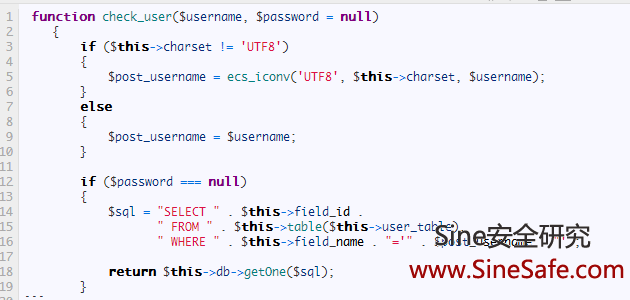

具体的网站漏洞文件存在于ECShop的user.php文件,该程序代码如下:是基于用户功能的程序代码。

在用户交互数据的时候,POST方式的数据提交,在获取到参数值然后交给json_decode进行全句

化的安全过滤与转义参数,当我们提交一些非法参数的时候,例如逗号,会直接被转义成斜杠,

再被json_decode二次安全转义后斜杠就被转义成逗号,又转义回原来的,号了,在这里我们可以

构造恶意的SQL语句进行执行,并直接执行到数据库进行攻击,获取管理员账号密码,以及会员的

账号密码。Sine安全公司是一家专注于:网站安全、服务器安全、网站安全检测、网站漏洞修复,

渗透测试,安全服务于一体的网络安全服务提供商。

化的安全过滤与转义参数,当我们提交一些非法参数的时候,例如逗号,会直接被转义成斜杠,

再被json_decode二次安全转义后斜杠就被转义成逗号,又转义回原来的,号了,在这里我们可以

构造恶意的SQL语句进行执行,并直接执行到数据库进行攻击,获取管理员账号密码,以及会员的

账号密码。Sine安全公司是一家专注于:网站安全、服务器安全、网站安全检测、网站漏洞修复,

渗透测试,安全服务于一体的网络安全服务提供商。

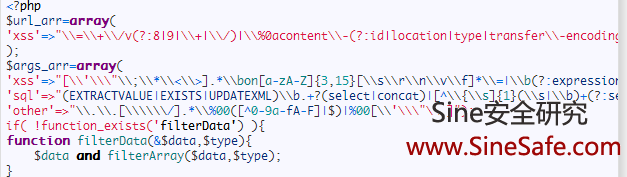

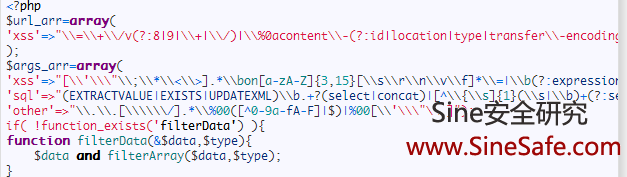

我们来构造一下,截取post数据,将post_data里的mobile值改为我们构造的SQL查询管理员账号

密码的语句,直接提交过去,就会返回相应的数据。看下下面的ECShop网站安全防护规则,明

白人一看就懂就会直接跳过防护。

密码的语句,直接提交过去,就会返回相应的数据。看下下面的ECShop网站安全防护规则,明

白人一看就懂就会直接跳过防护。

希望ECShop官方尽快对此网站漏洞进行漏洞,危害不容忽视。对安全过滤转义以及防护规则上加

强安全部署与加固。

强安全部署与加固。