bluecms 是一款应用于地方分类信息的门户系统,开发语言架构是php+mysql架构,

每个页面可以单独的进行关键词的优化,含有许多模板以及智能缓存技术,在discuz论坛等

程序上可以完美的进行对接与整合,深受许多建站站长的喜欢。bluecms应用广泛的同时,

也存在着许多网站漏洞,针对于漏洞的检测与代码的安全审计,做一个详细的记录过程。

网站漏洞检测环境配置:

windows 2008 采用宝塔一键部署环境,

PHP+IIS7.5+mysql数据库

关于bluecms代码的安全审计,可以从危险函数中入手,也可以从数据流,回溯、速读代码,

点对点的点击分析,等方面进行切入,并安全分析代码。

点对点的点击分析,等方面进行切入,并安全分析代码。

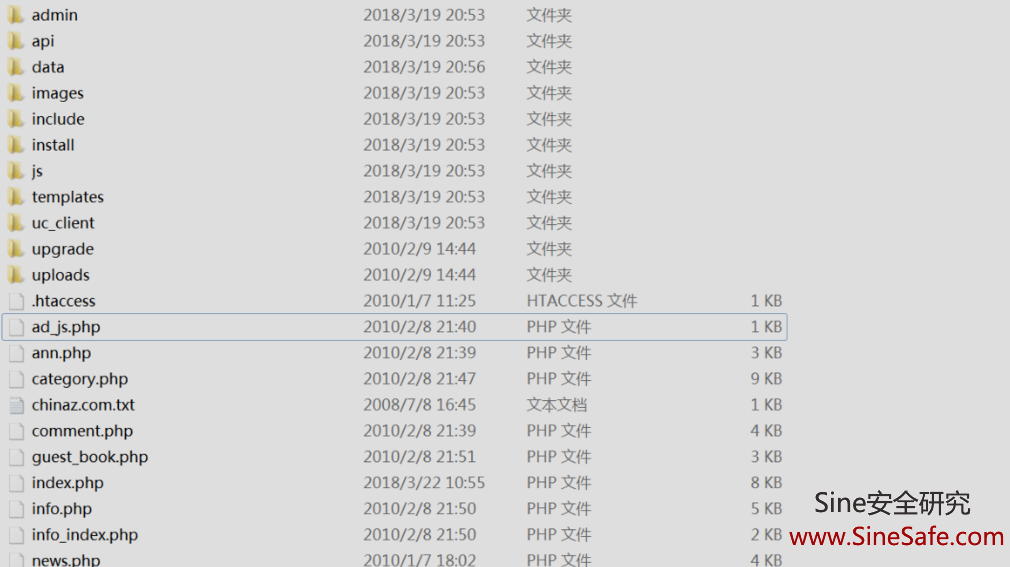

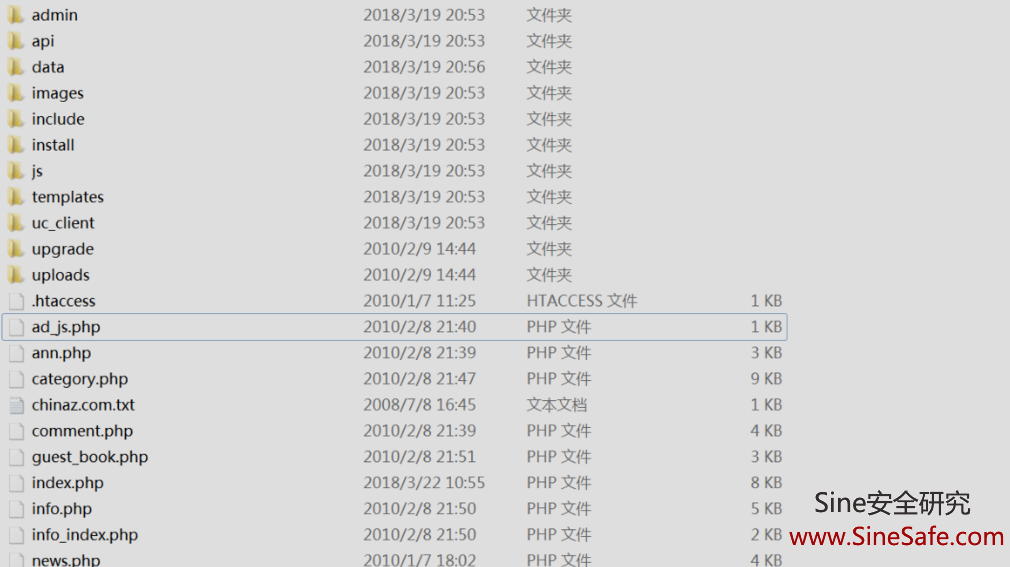

我们看下上面的图片中所示,实际操作过程中我们大体的看下文件名称就基本了解了这些文

件具体是起到什么作用,admin一看就是网站的管理后台目录,data也就是网站的数据库配

置文件或者是缓存文件,include文件夹里包含的都是一些常用的函数调用。Sine安全公司是

一家专注于:网站安全、服务器安全、网站安全检测、网站漏洞修复,渗透测试,安全服务于

一体的网络安全服务提供商。

件具体是起到什么作用,admin一看就是网站的管理后台目录,data也就是网站的数据库配

置文件或者是缓存文件,include文件夹里包含的都是一些常用的函数调用。Sine安全公司是

一家专注于:网站安全、服务器安全、网站安全检测、网站漏洞修复,渗透测试,安全服务于

一体的网络安全服务提供商。

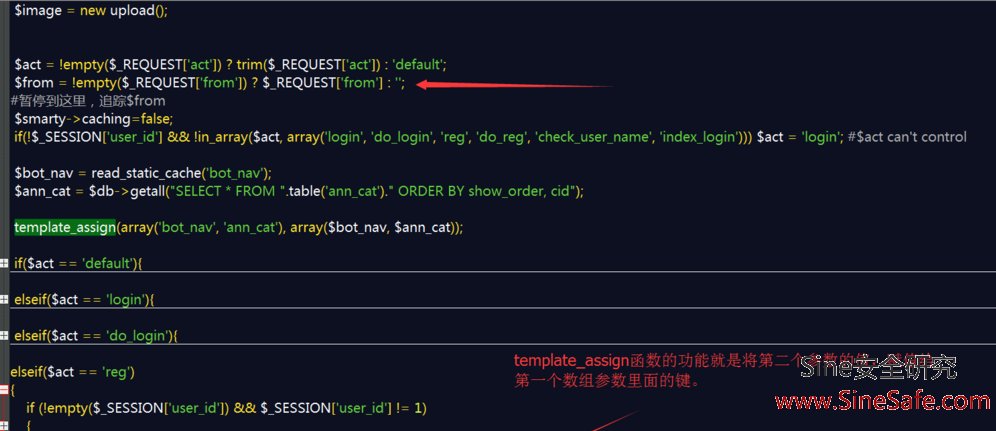

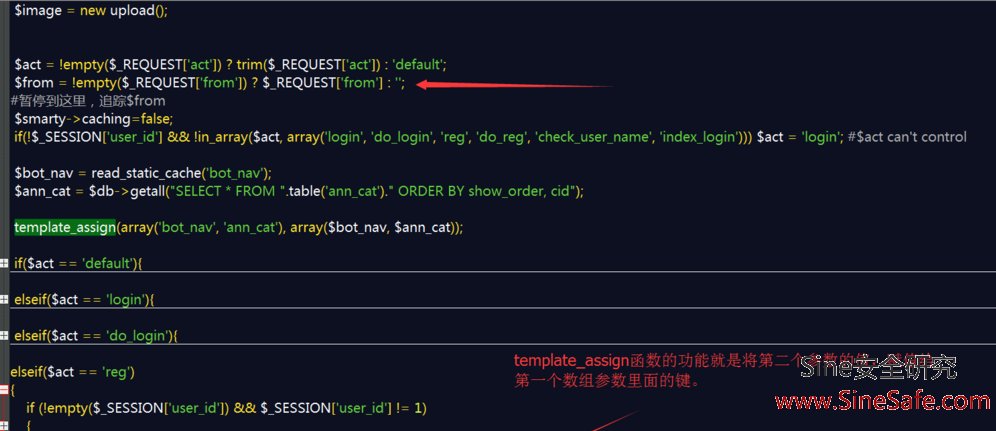

在对其client.php文件进行漏洞检测的时候发现了问题,我们看到首先是获取前端用户的输入

,并对输入过来的值进行安全过滤,但是有的地方并没有全部过滤掉,过滤的只是简单的一

些SQL 注入语句,上面代码只是过滤了string注入,而sql语句不需要闭合,导致可以直接执

行sql注入代码,我们来检验一下漏洞是否可行,union select 4,5,6,7,8,9,发现执行到10的时

候就爆出了sql数据库错误,那么我们来执行一些查询数据库的版本等信息操作,database等

等都是可以直接显示出来,说明该网站sql注入漏洞成立。

,并对输入过来的值进行安全过滤,但是有的地方并没有全部过滤掉,过滤的只是简单的一

些SQL 注入语句,上面代码只是过滤了string注入,而sql语句不需要闭合,导致可以直接执

行sql注入代码,我们来检验一下漏洞是否可行,union select 4,5,6,7,8,9,发现执行到10的时

候就爆出了sql数据库错误,那么我们来执行一些查询数据库的版本等信息操作,database等

等都是可以直接显示出来,说明该网站sql注入漏洞成立。

bluecms还存在网站根目录下的任意文件读取漏洞,如下图:

前端网站用户在正常登陆的时候,输入值变量可以控制,可以嵌入base64加密代码,看了下

用户登陆代码里的某个函数发现变量可以任意的更改,我们抓包测试,果不其然的发现了可

以抓取到网站根目录下的任意文件。Sine安全公司是一家专注于:网站安全、服务器安全、

网站安全检测、网站漏洞修复,渗透测试,安全服务于一体的网络安全服务提供商。

前端网站用户在正常登陆的时候,输入值变量可以控制,可以嵌入base64加密代码,看了下

用户登陆代码里的某个函数发现变量可以任意的更改,我们抓包测试,果不其然的发现了可

以抓取到网站根目录下的任意文件。Sine安全公司是一家专注于:网站安全、服务器安全、

网站安全检测、网站漏洞修复,渗透测试,安全服务于一体的网络安全服务提供商。

XSS个人资料编辑跨站漏洞

只有打开编辑个人资料的时候,在更改email地址中输入XSS跨站代码<script>alert(安全测试)

</script> 就直接提交到数据库里,当网站后台管理员打开后台的时候,就会直接弹窗,我们

可以构造获取cookies的xss代码,直接可以获取到管理员的cookies值,并登陆到后台,进行

提权并篡改网站。

以上就是针对于bluecms 代码的漏洞检测,以及安全审计中发现的三处漏洞,一个SQL注入漏

洞,一个任意文件查看漏洞,还有XSS存储性漏洞。希望bluecms官方加强对前端输入的过滤,

设置黑名单模式,来防止漏洞的发生。

</script> 就直接提交到数据库里,当网站后台管理员打开后台的时候,就会直接弹窗,我们

可以构造获取cookies的xss代码,直接可以获取到管理员的cookies值,并登陆到后台,进行

提权并篡改网站。

以上就是针对于bluecms 代码的漏洞检测,以及安全审计中发现的三处漏洞,一个SQL注入漏

洞,一个任意文件查看漏洞,还有XSS存储性漏洞。希望bluecms官方加强对前端输入的过滤,

设置黑名单模式,来防止漏洞的发生。