临近五一,我们期盼放假休息的日子终于来了,本来想着好好的带家人出去游玩,好好

放松放松,客户公司的一台Linux服务器被黑了,该服务器用的是Linux 才 centos系统,服务器

上运行着apache tomcat环境的JAVA网站,最近网站内容一直被篡改,包括会员系统的数据也被

修改,比如银行卡号,会员的手机号,金额被提现,BC注单也被修改,频繁的被攻击,导致客

户运营的平台损失严重,找到我们SINE安全,我们针对客户这一情况进行了详细的分析与安全

检测,把处理服务器被入侵问题的这个过程记录下来。

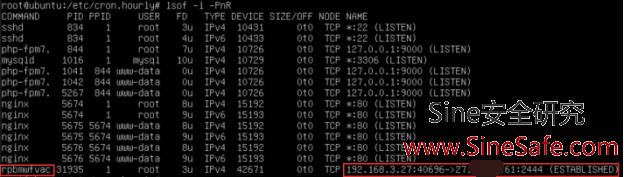

技术首先SSH登陆客户的Linux服务器,对服务器的相关进程进行安全检测,发现有一个异常的

进程,不是系统进程,而且对外的TCP端口也是比较特殊,引起了我们的怀疑,随即对该进程

进行详细的查看,KILL掉这个进程,不一会又自动生成,经过分析,确定是黑客留下来的Linux

木马后门。如下图:

进程,不是系统进程,而且对外的TCP端口也是比较特殊,引起了我们的怀疑,随即对该进程

进行详细的查看,KILL掉这个进程,不一会又自动生成,经过分析,确定是黑客留下来的Linux

木马后门。如下图:

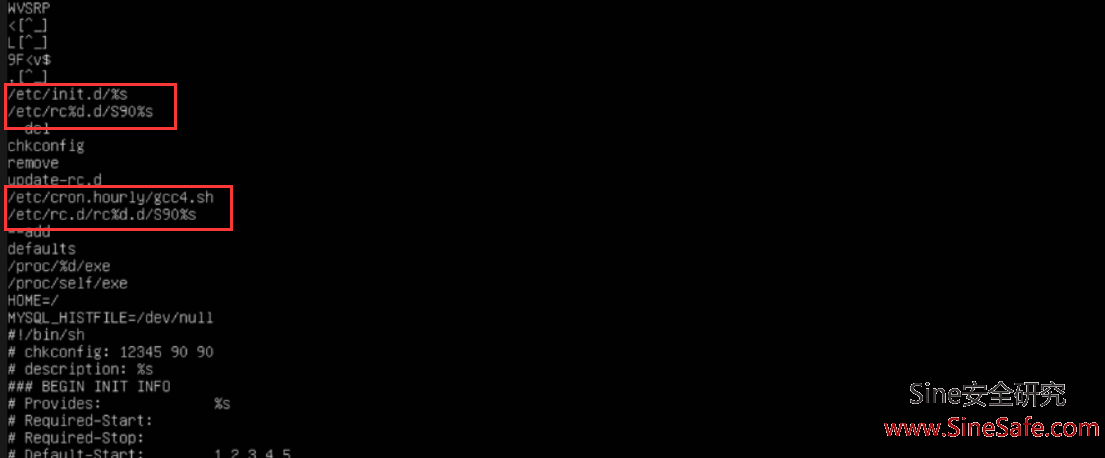

可以看到该进程调用的端口对外连接的IP是一个香港的国外IP,CD 进程号,我们去查看进程的

详细信息,读取内存里保存的信息,发现是用init脚本来启用的木马进程,并写入到了系统自启

动的目录里,导致进程不死。在往下看,查到了该文件存在的位置是在etc目录下的cron文件夹

里,shcy8.sh为木马文件,看下里面的木马内容写的很简短,但是调用了一个so文件,我们溯

源追查到这个so文件,发现了木马的代码。

详细信息,读取内存里保存的信息,发现是用init脚本来启用的木马进程,并写入到了系统自启

动的目录里,导致进程不死。在往下看,查到了该文件存在的位置是在etc目录下的cron文件夹

里,shcy8.sh为木马文件,看下里面的木马内容写的很简短,但是调用了一个so文件,我们溯

源追查到这个so文件,发现了木马的代码。

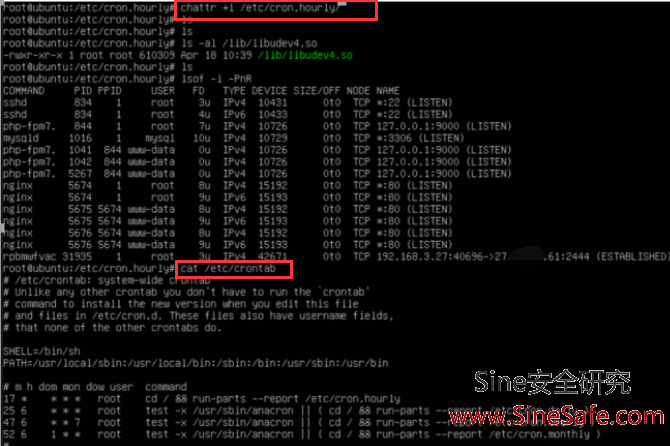

服务器被入侵的解决办法:

1.用linux命令删除木马代码,并删除自启动的文件,针对于Linux自启动目录设置

防篡改部署,禁止一切文件写入。

2.删除etc/cron里的SH恶意脚本,并也部署防篡改,防止文件写,增,删。

3.KILL掉进程,并重启Linux服务器。

4.针对于apache tomcat网站,进行网站安全检测,代码的安全分析,发现后门并

清理掉,如果有漏洞就进行网站的漏洞修复。

5.修改服务器的SSH默认端口22,避免暴力破解。

最后客户要求追查这个入侵服务器的攻击者,我们通过last命令去查看最近服务器的登录情况,发

现了问题,在四月二十六日就被入侵了,入侵者已经登录过服务器了,查了该IP是江苏的,发现该

IP常常破解人家的SSH端口root密码,咨询了客户才知道,密码设置的很简单,被该IP暴力破解

了,关于服务器被黑,被入侵的问题彻底得已解决。

现了问题,在四月二十六日就被入侵了,入侵者已经登录过服务器了,查了该IP是江苏的,发现该

IP常常破解人家的SSH端口root密码,咨询了客户才知道,密码设置的很简单,被该IP暴力破解

了,关于服务器被黑,被入侵的问题彻底得已解决。