phpStudy于近日被暴露出有后门漏洞,之前的phpStudy2016,phpStudy2018部分版本,

EXE程序包疑似被入侵者植入木马后门,导致许多网站及服务器被攻击,被篡改,目前我们

SINE安全公司立即成立phpStudy安全应急响应小组,针对部分客户服务器上安装该PHP一键

环境搭建的情况,进行了全面的漏洞修复与安全防护。第一时间保障客户的网站安全,以及服

务器的安全稳定运行。关于该漏洞的详情,我们来安全分析一下,以及复现,漏洞修复,三个

方面来入手。

国内大部分的服务器尤其windows系统,都有安装phpstudy一键环境搭建软件,该软件可以自

动设置安装apache,php,mysql数据库,以及zend安装,并自动设置root账号密码,一键化操

作,深受广大网站运营以及服务器维护者的喜欢,正因为使用的人较多,导致被攻击者盯上并

植入木马后门到exe程序包中。

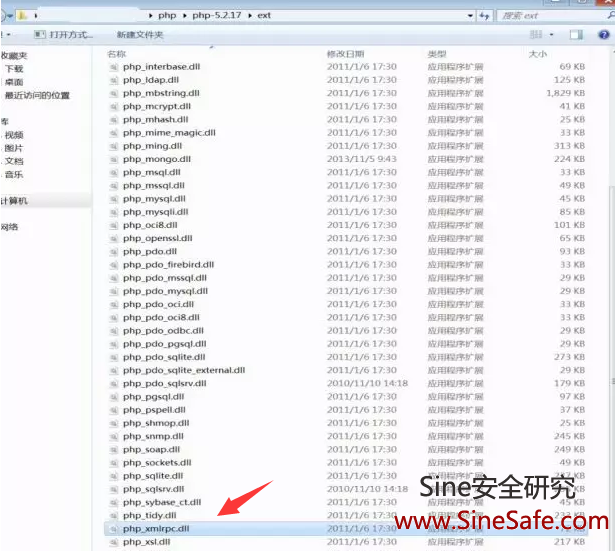

该后门文件是PHP环境当中的php_xmlrpc.dll模块被植入木马后门,具体的名称,经过我们SIN

E安全技术的安全检测,可以确定是phpstudy2016.11.03版本,以及phpstudy2018.02.11版

本,后门文件如下:

phpphp-5.2.17extphp_xmlrpc.dll

phpphp-5.4.45extphp_xmlrpc.dll

PHPTutorialphpphp-5.2.17extphp_xmlrpc.dll

PHPTutorialphpphp-5.4.45extphp_xmlrpc.dll

在phpstudy文件夹下面搜索php_xmlrpc.dll文件,看下这个dll文件里是否包含@eval(%s('%s')

)内容的字符,如果有的话,基本上就是有木马后门了。截图如下:

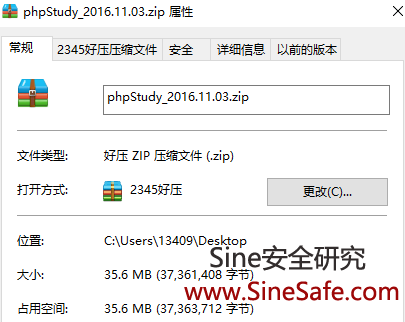

我们来分析复现漏洞看下,是否可以成功的利用,首先本地安装phpstudy2016.11.03版本的安

装压缩包,解压到当前目录直接点击EXE运行即可,默认安装的PHP版本就是php5.4.45版本,

然后本地打开看下。

关于phpstudy漏洞的修复办法,从phpstudy官方网站下载最新的版本,将php_xmlrpc.dll进

行替换到旧版本里即可,对PHP的Accept-Charset的参数传输做安全过滤与效验防止提交

恶意参数,禁止base64代码的传输,即可修复此漏洞,如果您对代码不是太了解的话,也

可以找专业的网站安全公司来处理解决,国内SINESAFE,启明星辰,绿盟都是比较不错

的,目前该漏洞影响范围较广,请各位网站运营者尽快修复漏洞,打好补丁,防止网站被

攻击,被篡改。