目前苹果CMS官方在不断的升级补丁,官方最新的漏洞补丁对于目前爆发的新漏洞没有任何

效果。更新补丁的用户网站还是会遭受到挂马的攻击,很多客户因此找到我们SINE安全寻求网站

安全技术上的支持,针对该漏洞我们有着独特的安全解决方案以及防止挂马攻击的防护,包括一

些未公开的maccms POC漏洞都有修复补丁。

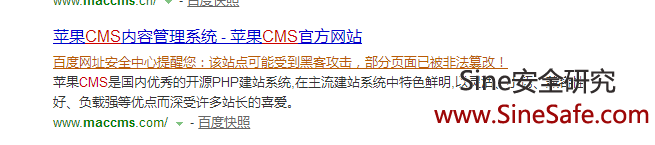

目前maccms官方被百度网址安全中心提醒您:该站点可能受到黑客攻击,部分页面已被非法篡改

! 苹果官方网站因为特殊原因已经停止访问,该内容被禁止访问,但是升级补丁更新的网址还是

可以打开的。

截图如下:

苹果CMS漏洞详情:

苹果CMS V8 V10版本存在代码重装漏洞,以及代码后门漏洞,任意文件删除漏洞,通过CNVD-2

019-43865的信息安全漏洞通报,可以确认maccms V10存在漏洞,可以伪造恶意代码发送到网

站后端进行执行,可以删除网站目录下的任意文件,可删除重装苹果CMS系统的配置文件,导致

可以重新安装maccms系统,并在安装过程中插入sql注入代码到数据库中去执行并获取webshell

以及服务器权限。

苹果CMS V8 V10 源代码存在后门漏洞,经过我们SINE安全技术的检测发现,存在后门的原因

是,目前百度搜索苹果官网,maccms官方,排在百度搜索首页的都是仿冒的网站,真正官网地

址是www.maccms.com,包括模板,图片,以及CSS跟真正的官方是一模一样,很多客户都是点

击到这个山寨网站上去进行下载的源代码,该代码里隐藏了木马后门文件,阿里云都无法检测出来,

代码如上面所示,是加密过的,经过我们SINE安全的解密发现是PHP的脚本木马,可以绕过各大服

务器厂商的安全检测,包括阿里云,腾讯云,百度云,华为云。

关于苹果CMS网站漏洞的修复方案与办法

对任意文件删除漏洞做安全过滤与检查,防止del删除的语句的执行,对前端传输过来的参数进行

严格的检测,不管是get,post,cookies,如果您对代码不是太懂的话也可以找专业的网站安全公司

来处理解决苹果CMS网站被攻击的问题,或者是对重装文件进行改名以及安装配置文件进行权限

设置,只读权限,对于存在网站木马后门的苹果cms系统,人工对代码进行安全审计,对所有网站

目录下每个代码文件都要仔细的排查,可以下载官方的源代码进行比对。