大年初五,根据我们SINE安全的网站安全监测平台发现,thinkphp官方6.0版本被爆出高危

的网站代码漏洞,该漏洞可导致网站被植入网站木马后门文件也叫webshell,具体产生的原因

是session ID参数值这里并未对其做详细的安全过滤与效验,导致可以远程修改POST数据包将

session的值改为恶意的后门代码,发送到服务器后端并生成PHP文件直接生成,可导致网站被

攻击,服务器被入侵,关于该thinkphp漏洞的详情,我们SINE安全来跟大家分析一下。

thinkphp是国内用的比较多的一套开源系统,采用的是php+mysql架构开发,基于该框架的开发

较容易与维护,深受很多站长以及企业的青睐,2018-2019年thinkphp的漏洞就层出不穷,像之

前的3.23版本,ThinkPHP 5.0缓存漏洞、ThinkPHP 5.0.10、ThinkPHP5.0.12、ThinkPHP5.0

.13、ThinkPHP5.0.23、thinkphp 5.0.22版本都存在这漏洞。

较容易与维护,深受很多站长以及企业的青睐,2018-2019年thinkphp的漏洞就层出不穷,像之

前的3.23版本,ThinkPHP 5.0缓存漏洞、ThinkPHP 5.0.10、ThinkPHP5.0.12、ThinkPHP5.0

.13、ThinkPHP5.0.23、thinkphp 5.0.22版本都存在这漏洞。

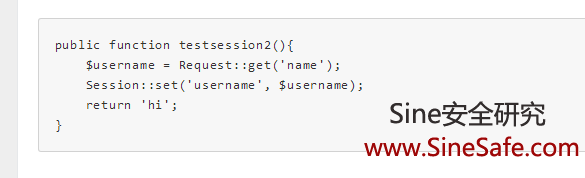

针对目前的新版本6.0存在着session任意文件上传漏洞,我们SINE安全工程师来进行详细的安全

分析与代码的安全检测,再index控制器里我们发现可以写入session来进行控制代码,首先我们

看下代码:如下图所示

分析与代码的安全检测,再index控制器里我们发现可以写入session来进行控制代码,首先我们

看下代码:如下图所示

以上代码是用来获取name的参数值并将值里的内容写到session中去,我们来本地搭建一套TP6

.0版本的环境,来测试一下生成的session文件会到哪里去。

http://测试网址/tp6/public/index.php/index/testsession?name=<?php%20phpinfo();?>

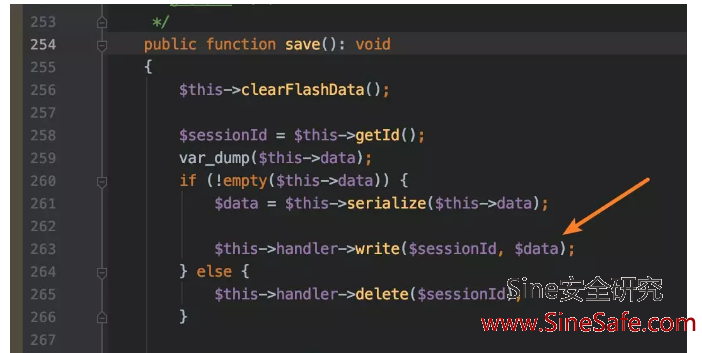

当get 访问该页面的时候就会在网站根目录下的runtime文件夹里的session目录下生成一个PHP文

件,我们可以看得到。那到底是那段代码导致可以写入文件名的呢?我们仔细看下TP框架里的

store.php代码,追踪到253到270行这里,调用了一个参数来进行写入文件的操作,writefile($

filename,$data)我们来追踪下这个函数接下来使用到是哪里的值,看下图:

.0版本的环境,来测试一下生成的session文件会到哪里去。

http://测试网址/tp6/public/index.php/index/testsession?name=<?php%20phpinfo();?>

当get 访问该页面的时候就会在网站根目录下的runtime文件夹里的session目录下生成一个PHP文

件,我们可以看得到。那到底是那段代码导致可以写入文件名的呢?我们仔细看下TP框架里的

store.php代码,追踪到253到270行这里,调用了一个参数来进行写入文件的操作,writefile($

filename,$data)我们来追踪下这个函数接下来使用到是哪里的值,看下图:

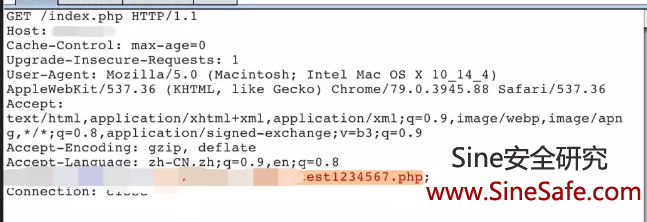

原来是追踪到了sessionID值里去了,也就是POST数据包里的phpsessid,导致该值可以在远程

进行伪造与篡改,漏洞利用截图:

进行伪造与篡改,漏洞利用截图:

经过我们SINE安全的网站安全测试发现,thinkphp的漏洞利用条件是服务器开启session功能,

默认代码是不开启的,有些第三方开发公司在给客户网站以及平台开发的时候会用到session

功能来控制用户的登录状态以及权限所属判断,可导致网站被攻击,被篡改,数据库内容被

修改等攻击情况的发生,在这里我们建议网站的运营者对该代码漏洞进行修复,对session的

判断以及写入做拦截与效验,不允许直接.php文件的session值写入,如果您对代码不是太懂

的话也可以找专业的网站安全公司来帮您修复网站漏洞。

默认代码是不开启的,有些第三方开发公司在给客户网站以及平台开发的时候会用到session

功能来控制用户的登录状态以及权限所属判断,可导致网站被攻击,被篡改,数据库内容被

修改等攻击情况的发生,在这里我们建议网站的运营者对该代码漏洞进行修复,对session的

判断以及写入做拦截与效验,不允许直接.php文件的session值写入,如果您对代码不是太懂

的话也可以找专业的网站安全公司来帮您修复网站漏洞。