有天下午5点多,我们SINE安全突然接到一个客户的电话,说他们的服务器中了一个叫“勒索病毒”的病毒,已经把中毒的服务器关了,监管部门也来了,可是他们自己的IT团队处理不了,客户感觉这个事非常紧急,可能会影响了整个业务的运行。可是,这个客户并没有跟我们SINE安全签约过。但是,这个事件非常紧急,我们考虑到以后可能还会有合作的机会,所以决定帮忙。

我们电话里询问客户,了解到有两个紧急问题需要解决:

1.客户需要知道其他服务器是否也受到影响,如何处理中毒的服务器,同时尽快恢复业务正常运行。

2.监管部门需要我们找到相邻的IP,大致时间和勒索病毒触发方式等相关的信息。

因此,我们SINE安全制定了以下的紧急方案:

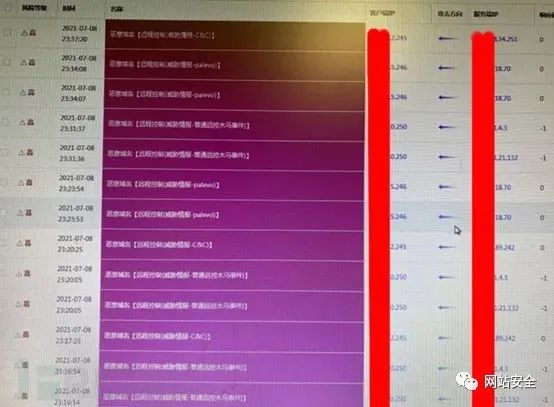

A. 客户位于即墨,我们需要从市里赶往即墨,大约路程1个多小时,在路上我们SINE安全联系了监管部门,安排一位懂得核心交换机配置的技术人员到现场协助,对内网的流量镜像进行详细的数据安全分析。同时我们借给了他们一台流量监控设备,这个时候是非常有用的,可以看出到底那台服务器在传播这个勒索病毒。

B. 我们要求客户拍下勒索病毒的文件名和后缀,并发送一个加密的样本。根据勒索病毒的后缀等特征,我们SINE安全去查询公开的勒索病毒库,看看是否能够直接解密。通过这样的应急方案,我们能够帮助客户尽快的恢复业务正常,同时向监管部门提供必要的信息,让他们更好地了解这个病毒的情况。

接下来就要实干了!

咱SINE安全要去客户现场处理勒索病毒,得准备干啥呢?

一,要有人到被感染的服务器上看看,有没有留下日志啥的,能不能追踪到病毒从哪儿来,还有没有其他服务器也被感染了。

二,还要插一个流量监控设备,看看网络里有没有勒索病毒在内网里乱搞,乱爬.

要处理感染的服务器,咱们得走这两步:

a) 得看看这服务器上还有没有勒索病毒在作怪。

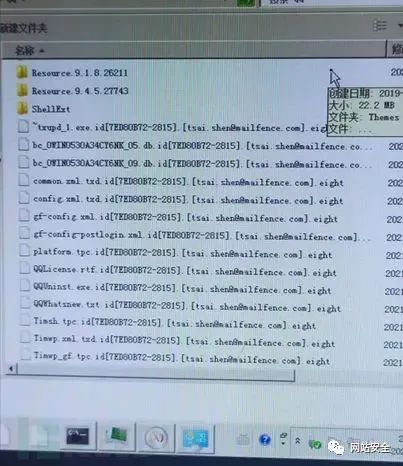

怎么看呢?得先建几个文件,比如exe、docx、pptx格式的空文件,再新建个文本文件,改个后缀也行。然后看看服务器的CPU占用率高不高,再看看新建的文件有没有被加密。如果占用率很低,而新建的文件也没被加密,那基本可以判断勒索病毒已经跑了或者已经自己删除了。

b) 再得用咱们的U盘代入工具来查看一下。

要是担心U盘也被勒索病毒加密了,那就把需要的软件压缩成ISO格式,设置成只读模式后再插到客户端。

c) 最后得查看一下进程和日志。

一般情况下,日志文件都在C:\Windows\System32\winevt\Logs里。但很多入侵者会删除日志,这时咱们得了解一下还有没有其他没被删除的日志。还可以用个软件,叫Lastactivityview,可以看到近期软件执行情况,没日志的时候也能作为佐证哦。

最后该如何防范勒索病毒?

咱们客户啊,这次被病毒攻击了,咱得及时整改防止以后再出事。首先,咱得把网络入口关掉,把核心交换机和重要路由器的 135 445 139 TCP 网络访问都给关掉。然后,升级系统补丁,优先处理重要的服务器。特别是那些 server 服务,得给它们全部禁用关掉启动。接着,咱得加强运维安全。得加一个专业的VPN或者堡垒机,而且带有溯源录像功能。这样,就能限制服务器只能从堡垒机进行运维,还得有手机验证码验证身份。对了,咱得安装一个终端防护软件,比如说EDR。别用免费软件啊,有可能漏杀病毒的。咱还得加强日常安全运维管理。经常扫描漏洞,及时更新补丁。如果是微软已经不维护的系统,咱得升级换成新的。还得加强内网管控和安全区域划分。不然,外网防御没用啊,内网防不住攻击怎么办。最后,还得加强技术人员安全意识的培训。这样,咱们才能更好地保护客户的信息安全,避免再次出现被攻击的情况。